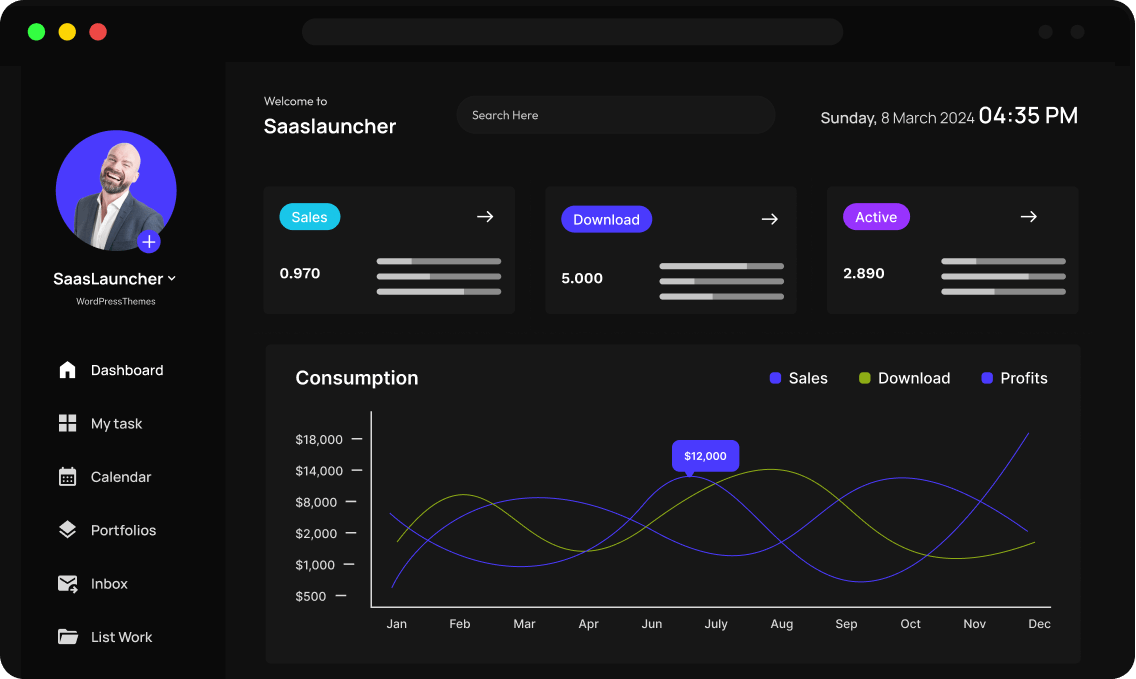

A la fecha: 102 personas han iniciado el entrenamiento

Entrenamientos en Ciberataques Estratégicos

Desarrolla capacidades para diseñar y ejecutar ataques informáticos dirigidos basados en inteligencia y escenarios empresariales reales.

Ecosistema de Herramientas Ofensivas

Especialidades

Nuestros Programas de Entrenamiento

Desarrolla habilidades ofensivas avanzadas mediante entrenamientos prácticos que replican escenarios reales de ciberataques.

Threat Intelligence Ofensivo

Análisis proactivo de amenazas desde la perspectiva del atacante, identificando vectores de ataque, puntos débiles en la infraestructura y técnicas de recolección de información para anticipar y contrarrestar posibles ofensivas digitales.

Web Application Attack

Evaluación y explotación de vulnerabilidades en aplicaciones web, incluyendo inyecciones, gestión de sesiones, controles de acceso y configuraciones inseguras que comprometen la integridad de sistemas y datos corporativos.

Mobile Application Attack

Técnicas de evaluación de seguridad en aplicaciones móviles, análisis de almacenamiento local, comunicación con servidores, reverse engineering y vulnerabilidades específicas de plataformas iOS y Android.

Adversary Simulation

Recreación de escenarios de ataque realistas emulando tácticas, técnicas y procedimientos (TTPs) de grupos avanzados de amenazas para evaluar la resiliencia de sistemas y capacidades de detección.

Device Theft Simulation

Evaluación de controles de seguridad física y lógica ante posibles robos o pérdida de dispositivos, analizando exposición de datos sensibles y eficacia de medidas de protección implementadas.

Wi-Fi Penetration Test

Análisis de seguridad en redes inalámbricas, identificando vulnerabilidades en protocolos, puntos de acceso mal configurados y técnicas para comprometer comunicaciones wireless corporativas.

Metodología

Modelo de Impacto Operacional Cuantificable

Esta metodología está diseñada para acelerar el tiempo de compromiso y generar métricas concretas que demuestran el impacto real en las operaciones empresariales, proporcionando datos cuantificables para la definición de estrategias de ciberseguridad.

Threat Intelligence Ofensivo

«Atacar la Sombra, No la Armadura«

La verdadera ventaja estratégica: evita sistemas complejos y ataca lo desprotegido. Descubre activos olvidados y puntos ciegos para acceso rápido y decisiones inmediatas.

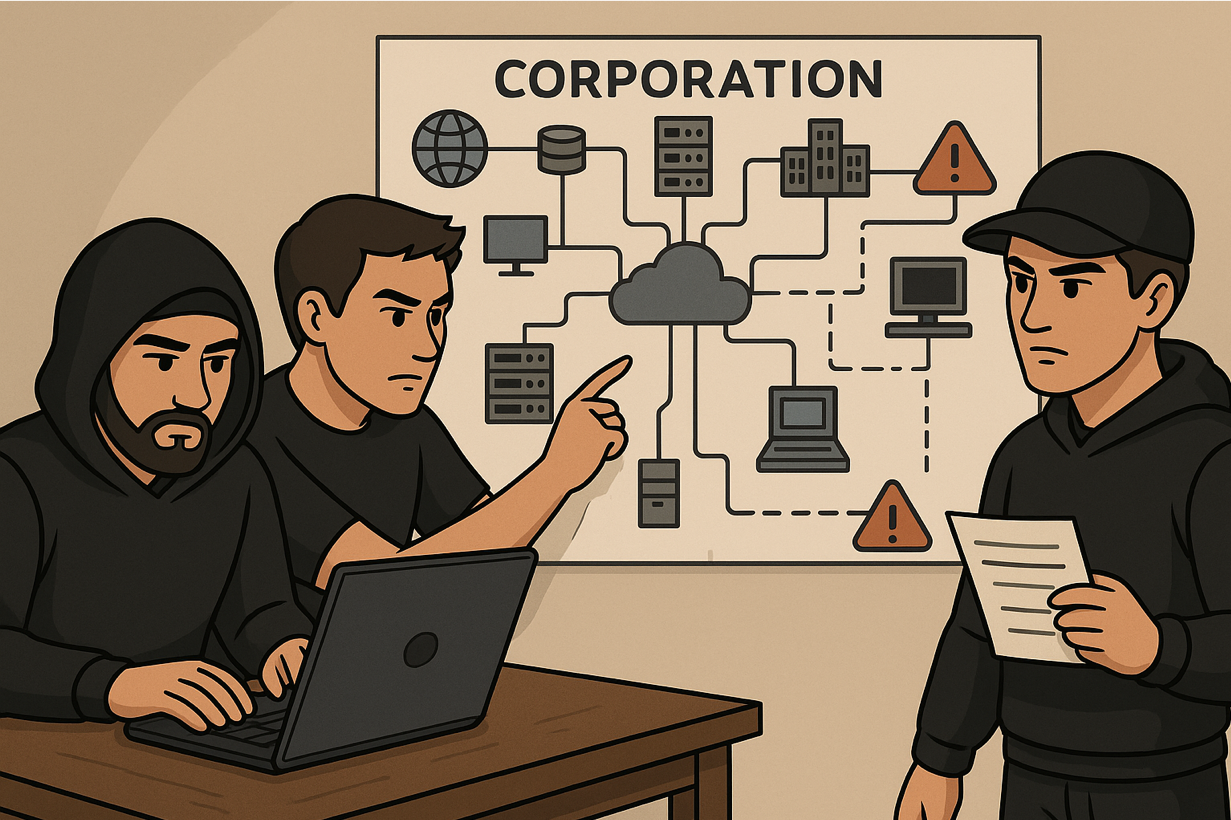

Adversary Simulation

«Donde Termina la Regla, Comienza la Oportunidad»

Las técnicas de bypass explotan configuraciones incompletas y reglas mal aplicadas en EDR, AV, firewall, etc., demostrando que la seguridad perfecta no existe cuando la implementación falla.

Web Application Attack

«Lo Creado para Servir, Puede ser Usado para Dominar»

No necesitamos crear vulnerabilidades, solo encontrar donde ya existen. Ataques web que transforman funcionalidades legítimas, configuraciones por defecto y versiones sin parches en puertas de entrada silenciosas.

Testimonios de Alumnos

¿Listo para evolucionar de usar herramientas a crear estrategias?

Es común llegar a un punto en la carrera donde las herramientas ya no son un desafío, pero algo más profundo hace falta. Sabes ejecutar, escanear, explotar… pero ¿podrías diseñar un ataque completo desde cero si no existieran guías? ¿Entiendes realmente el porqué detrás de cada comando que ejecutas?

Sara R.

Analista de Ciberseguridad (México)

La aproximación de ‘aprender construyendo’ es revolucionaria. El instructor no solo te dice ‘usa esta herramienta’, sino que te muestra por qué funciona en ese contexto específico que él mismo ha creado.

Javier P.

Analista de SOC (Chile)

Como defensor, entender cómo los atacantes usan threat intelligence ha sido revelador. El instructor muestra cómo construir y usar matrices MITRE ATT&CK desde la perspectiva ofensiva.

Alison D.

Auditor de Seguridad (Chile)

El enfoque de ‘construir para luego romper’ es brillante. El instructor no usa máquinas vulnerables genéricas, sino que crea escenarios específicos que replican entornos corporativos reales. He llevado estas técnicas directamente a mis auditorías.

John M

Estudiante de Maestría (Colombia)

Invertí en varios cursos, pero este es el único que me dio la confianza para realizar pruebas de penetración reales. El soporte de los instructores y la comunidad es muy buena. Recomendado.

Elena V.

Especialista en Respuesta a Incidentes (Chile)

Los escenarios basados en reportes reales de grupos de amenazas son increíbles. Aprendí a emular campañas complejas usando la misma inteligencia que los atacantes reales utilizan.

Aliana L.

Analista de SOC Nivel 3 (México)

Entender cómo los atacantes consumen y aplican threat intelligence me ha ayudado a crear mejores detecciones. El curso es un puente perfecto entre defensa y ofensa.

David L

Administrador de Sistemas (Colombia)

Por fin un curso que no solo te enseña a usar herramientas, sino a pensar como un atacante. Los escenarios son muy realistas. Excelente material.

Paula C.

Pentester Junior (México)

Finalmente un curso donde el instructor no solo muestra herramientas, sino que explica el razonamiento detrás de cada ataque. Ver cómo construye vectores de ataque paso a paso en entornos controlados me ha dado una perspectiva mucho más estratégica.

Nicolas B.

Investigadora de Amenazas (Colombia)

La claridad de los videos y la estructura del curso hacen que el aprendizaje sea fluido. Aprendí más en un módulo de este curso que en todo un semestre de la universidad. 100% profesional.

Preguntas Frecuentes

Encuentra respuestas rápidas a las dudas más frecuentes

Hemos recopilado las consultas más comunes sobre nuestra plataforma de entrenamiento.

¿Cómo me inscribo en el entrenamiento?

Puedes inscribirte directamente desde nuestra plataforma web. Solo necesitas completar el formulario de registro, realizar el pago y recibirás instantáneamente tus credenciales de acceso al entorno de entrenamiento.

¿Qué métodos de pago aceptan?

Aceptamos tarjetas de crédito/débito, transferencias bancarias y PayPal. También tenemos opciones de pago fraccionado para empresas.

¿Necesito instalar software adicional?

No, todo el entorno de entrenamiento está containerizado y accesible via web. Solo necesitas un navegador moderno y conexión a internet estable.

¿Cómo accedo a los laboratorios prácticos?

Desde tu panel de control, puedes desplegar máquinas virtuales pre-configuradas con Kali Linux y todos los herramientas necesarias para los ejercicios.

¿El entrenamiento es 100% práctico?

Combinamos teoría fundamental con ejercicios prácticos intensivos. Aproximadamente 70% del tiempo es hands-on en laboratorios realistas.

¿Recibiré material de apoyo?

Sí, incluye videos on-demand, guías paso a paso, scripts personalizados y acceso a nuestra plataforma de laboratorios 24/7 durante la duración del curso.

Cómo se evalúa el progreso?

Mediante challenges prácticos graduales y un ejercicio final de Red Team que simula un escenario real corporativo.

Comienza ahora

Hoy, el panorama de la ciberseguridad ha cambiado drásticamente. Ya no basta con explotar una vulnerabilidad o robar datos. Los ataques modernos son silenciosos, persistentes y estratégicos.